📝 注:この記事は 2026 年 1 月 21 日に最終更新されました。最新の情報を提供するため、定期的に情報を更新しています!😊

RBAC(Role-Based Access Control/ロールベースアクセス制御)は、「ユーザー → ロール → 権限」の関係を明確に定義できるアクセス管理モデルです。運用が簡単で、監査にも対応しやすく、さまざまな業務シーンに適していることから、多くの企業システムで採用されています。

💡 まだRBACの基本概念に不慣れな方は、まずこちらの記事をご覧ください:RBAC(ロールベースアクセス制御)システムの設計方法

企業のユーザー数が増え、職務内容が多様化する中で、より柔軟かつ精緻で安全なアクセス制御が求められるようになっています。そのため、RBACに関する議論はRedditなどの開発者コミュニティでも頻繁に取り上げられています。

💬 NocoBase ブログへようこそ。NocoBase は、あらゆる種類のシステム、業務アプリケーション、社内ツールを構築できる、拡張性に優れた AI 搭載のノーコード/ローコード開発プラットフォームです。完全なセルフホストに対応し、プラグインベースの設計で、開発者にもやさしい構成になっています。→ GitHub で NocoBase を見る

例えば、あるユーザーはOAuthによるログインやロールの割り当てプロセスで課題を抱え、**「設定が簡単で無料で使えるRBACツールを探している」**と投稿していました。

別の投稿では、企業内でロールごとに複数の承認チームをまたがる構成となっており、従来の手動権限管理では**「複雑な部門間連携に対応しきれない」**という悩みも共有されています。

そこで本記事では、RBAC導入を検討している開発チームや企業向けに、オープンソース、自社ホスティング、SaaS型など多様な形式で利用できるRBAC対応ツールを6つ厳選し、それぞれの機能や導入シーンをわかりやすく解説します。

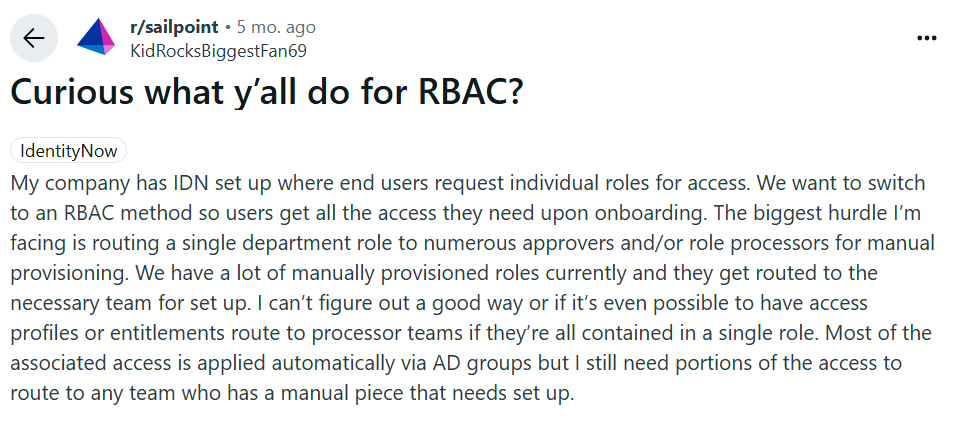

No.1 NocoBase:オープンソースの AI ノーコードプラットフォーム

Website:https://www.nocobase.com/

GitHub:https://github.com/nocobase/nocobase

概要:NocoBase は、業務用バックエンドシステムの構築を目的とした、オープンソースの AI ローコード/ノーコードプラットフォームです。柔軟なデータモデリングと強力な RBAC 権限管理機能を備えており、CRM、ERP、CMS などの多役割・多ユーザーを想定した企業向けアプリケーションに適しています。

主な機能:

- ✅ フィールド単位・条件単位のきめ細かいアクセス制御

- ✅ ノーコードで操作可能なビジュアルUIでの権限設定

- ✅ 複数ロールの割り当てとロールの合成(AND/OR条件)

- ✅ ユーザーグループ、組織構造、ビュー権限との連携

- ✅ REST API・プラグイン拡張に対応し、外部認証との統合も容易

適した利用シーン:

- CRM、在庫管理、人事システムなど業務管理アプリのバックエンド構築

- データガバナンス・セキュリティ要件があり、オンプレミス環境での運用が求められる場合

- 非エンジニア(営業/企画担当など)でも権限設定を行いたいチーム

導入方法:

- 自社ホスティング型(Docker/Node.js 対応)

- オープンソースライセンス(AGPL-3.0)、コミュニティが活発

- ローカルデプロイによりデータの完全制御と安全性を確保

No.2 Keycloak:企業向けアイデンティティ管理プラットフォーム

Website:https://www.keycloak.org/

GitHub:https://github.com/keycloak/keycloak

概要:Red Hatによって開発されているKeycloakは、SSO(シングルサインオン)、OAuth2/OIDCの統合、LDAP/AD連携などに広く利用されているオープンソースの認証・認可基盤です。RBACもアプリケーション単位・全体単位の両方で設定可能です。

主な機能:

- ✅ SSO対応:一度のログインで複数サービスへアクセス可能

- ✅ LDAP/Active Directoryとの連携

- ✅ OAuth2/OIDC/SAML等の標準プロトコルに対応

- ✅ 高度なアクセス制御ポリシーの定義が可能(条件付きルール等)

- ✅ Web UIで一括管理できる管理者コンソール

適した利用シーン:

- 社内業務システム/B2Bプラットフォームの認証と権限制御

- 既存のGoogle OAuth、LDAPなどと統合したい場合

- IAM(Identity and Access Management)との統合を必要とする企業

導入方法:

- Docker/Kubernetesでの自社ホスティング

- CLIやAPIによる自動化管理が可能

- Javaベースで高可用クラスタ構成に対応

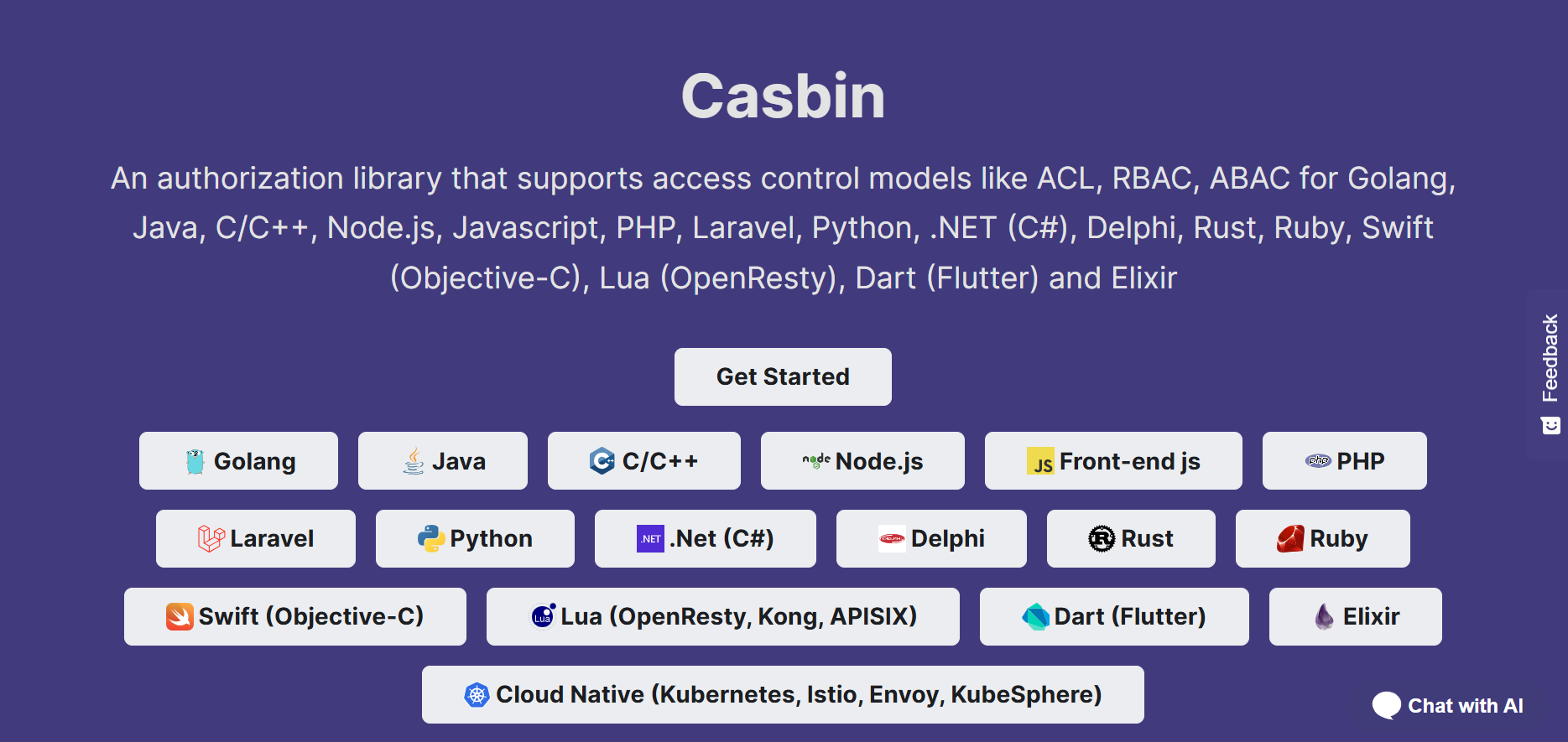

No.3 Casbin:オープンソースのアクセス制御ライブラリ

Website:https://casbin.org/

GitHub:https://github.com/casbin/casbin

概要:Casbinは、RBACだけでなくABAC(属性ベースアクセス制御)にも対応するモデル駆動型のアクセス制御ライブラリです。構成ファイルで {サブジェクト, オブジェクト, アクション} のルールを記述し、柔軟なポリシーを実装できます。SDKとしてアプリケーションに組み込むことで、システム側で詳細なアクセス制御を行えます。

主な機能:

- ✅ ポリシー定義とストレージの分離(DB, Redisなどに対応)

- ✅ Go / Node.js / Python / Javaなど複数言語に対応

- ✅ RBAC / ABAC モデルに加え、ロール継承や階層構造の管理も可能

- ✅ フロントエンドとは独立して動作し、独自関数や複合ロジックにも対応

適した利用シーン:

- マイクロサービスアーキテクチャやAPIゲートウェイのアクセス制御

- 既存のユーザー認証基盤に細かい権限制御を追加したい場合

導入方法:

- SDKとしてアプリに組み込み、コードベースで設定管理

- 管理UI(Casdoor)や自作の設定管理ツールと併用可能

No.4 Oso:開発者向けホスティング型認可サービス

-8evrgk.png)

Website:https://www.osohq.com/

GitHub:https://github.com/osohq/oso/

概要:Osoは、認可ロジックをアプリケーションから分離することを目指したツールで、独自のドメイン固有言語(DSL)であるPolarを使ってアクセスルールを記述します。柔軟な権限設計が可能で、リソース階層、条件付きアクセス、動的制約にも対応します。

主な機能:

- ✅ Polar DSL による複雑な条件式・継承関係の定義が可能

- ✅ Django、Flask、SQLAlchemyとのネイティブ統合

- ✅ “Explain” 機能により、認可のロジックを可視化・デバッグ可能

- ✅ 認証とは分離されており、他のIDプロバイダと連携可能

適した利用シーン:

- 複雑なリソース階層・マルチテナント構成でのアクセス制御

- RBAC / ReBAC / ABAC などを組み合わせた柔軟な認可要件

- アクセス制御のロジックを明示的・可読的に記述したい場合

導入方法:

- Oso Cloud:クラウド上でポリシー管理・判定

- Local Authorization:一部ローカル実行でパフォーマンス最適化

No.5 Permit.io:フルスタック認可サービス

-guvug9.png)

Website:https://www.permit.io/

GitHub:https://github.com/permitio

概要:Permit.ioは、「Policy-as-Code」とノーコードUIを組み合わせた開発者向けのフルスタック認可プラットフォームです。RBACだけでなくABAC、ReBACにも対応し、多層的かつ動的なアクセス制御に強みを持ちます。

主な機能:

- ✅ RBAC / ABAC / ReBAC のすべてに対応

- ✅ Rego / Cedar によるポリシー定義とバージョン管理

- ✅ ノーコードUIとCLIツールの併用により柔軟な運用が可能

- ✅ Terraform・GitOpsとの統合によりDevOpsにも対応

- ✅ ローカル評価対応:API呼び出しなしで即座に認可判断

適した利用シーン:

- RBAC/ABAC/ReBACをシームレスに使い分けたいアプリケーション

- ポリシーのコード管理と監査履歴が必要な環境

- 多テナント構成、法令遵守(SOC2/HIPAA等)への対応が求められるシステム

導入方法:

- クラウド提供(開発者向けの無料プランあり)

- ローカル評価を併用したハイブリッド運用(データは外部に出さない)

No.6 Auth0:エンタープライズ向け認証・認可プラットフォーム

-55pyrl.png)

Website:https://auth0.com/

概要:Auth0は、ログイン・認証・認可を統合提供する**エンタープライズ向けIDaaS(Identity as a Service)**です。ソーシャルログイン・SSO・MFAなどに対応し、RBACを含むきめ細かな権限制御もサポートしています。

主な機能:

- ✅ コンソールでのロール・権限・アクセス設定の一元管理

- ✅ アクセストークンに権限情報を含め、バックエンドの検証が容易

- ✅ 30以上の言語/フレームワークに対応したSDKとルールエンジン

- ✅ Google/GitHub等のSSO・ソーシャルログインの迅速な統合

適した利用シーン:

- ソーシャルログインとユーザー権限をシームレスに連携させたい場合

- AIアプリや商用プロダクトにおけるセキュアな認証設計

- 法規制・セキュリティ要件の高いプロジェクト

導入方法:

- SaaS型サービス(ユーザー単位で課金、無料開発プランあり)

- カスタムドメイン、マルチテナント、セキュリティポリシーの柔軟な設定が可能

ツール選定のためのヒント

RBACは、業務アプリケーションのセキュリティとスケーラビリティの土台となる要素です。

新規開発でも既存システムのリプレースでも、以下のような視点から適切なツールを選ぶことが重要です:

| シナリオ | 推奨ツール |

|---|---|

| ✅ 非技術職員でも権限システムを管理したい | NocoBase, Permit.io |

| ✅ Google OAuth でログインし、ロールを自動割り当てたい | Auth0, Keycloak |

| ✅ 権限が複雑で、リソース属性や状態判断のロジックを含む | NocoBase, Oso, Casbin |

| ✅ ロールが複数部署や承認者に関わり、流れ化して管理したい | NocoBase, Permit.io, Casbin |

| ✅ ホスティングを希望せず、イントラネットまたは自前環境にデプロイしたい | NocoBase, Keycloak, Casbin |

| ✅ 迅速にローンチしたい(完備されたドキュメントとコンソール付き) | Permit.io, Auth0 |

👉 次のステップとして、自分のシステム要件に合ったツールを試してみるのがおすすめです。公式ドキュメントを参考にしながら、プロジェクトに最適なRBAC基盤を構築してみてください。

関連読み物: